2024. 6. 29. 01:16ㆍWARGAME/suninatas

써니나타스 포렌식 분야의 14번 문제입니다.

Download를 클릭하면 문제 파일이 자동 다운로드 된다.

tar 파일 .. . ...

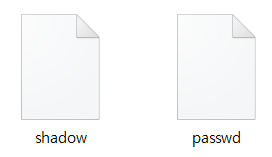

cmd에서 tar 파일을 압축 해제해서 passwd와 shadow 파일 획득

두 파일을 열어봤는데

shadow 파일에서 suninatas passwd로 보이는 암호를 발견했다.

shadow 파일은 root와 superuser만 볼 수 있게 패스워드를 보관하는 곳이라고 한다.

shadow의 구조를 살펴보면

(1)LoginName : (2)Encrypted : (3)LastChanged : (4)Minimum : (5)Maximum : (6)Warn : (7)Inactive : (8)Expire : (9)Reserved

(1) 사용자 계정

(2) pw 암호화값

(3) 1970.01.01부터 pw가 수정된 날짜의 일 수

(4) pw 변경되기 전 최소 사용 기간

(5) pw 변경되기 전 최대 사용 기간

(6) pw 사용 만기일 전에 경고 메시지를 제공하는 일 수

(7) 로그인 접속 찯나 일 수

(8) 로그인 사용을 금하는 일 수

(9) 예약 필드로 사용되지 않음.

(2)에 해당하는 부분을 자세히 살펴보자.

$ hashID $ salt $ hash value

6번은 SHA-512

따라서 pw는 sha-512 암호를 이용하여 hash value를 salt값을 가지고 hash function되어졌음을 알 수 있다.

(어렵다,...)

John the Ripper 도구를 이용해 pw를 복호화할 수 있다고 한다.

다운은 여기서 ↓

John the Ripper password cracker (openwall.com)

John the Ripper password cracker

John the Ripper password cracker John the Ripper is an Open Source password security auditing and password recovery tool available for many operating systems. John the Ripper jumbo supports hundreds of hash and cipher types, including for: user passwords o

www.openwall.com

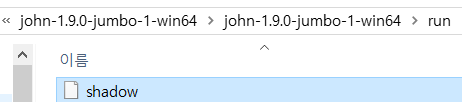

다운받고 압축풀기!

cmd에서 입력을 줄이기 위해 암호 해독할 파일을 run 폴더 안으로 이동시킨다.

cmd에서 john 명령어를 실행하면

root 계정의 pw는 toor

suninatas 계정의 pw 또한 알 수 있다.

'WARGAME > suninatas' 카테고리의 다른 글

| SuNiNaTaS [forensics] 28번 (0) | 2024.07.07 |

|---|---|

| SunNiNaTaS [forensics] 21번 (0) | 2024.07.04 |

| SuNiNaTaS [forensics] 15번 (0) | 2024.06.27 |

| SuNiNaTaS [forensics] 26번 (0) | 2024.06.26 |

| SuNiNaTas [forensics] 19번 (0) | 2024.06.26 |